Akamai descubre un exploit de suplantación de identidad en Active Directory

hace 3 meses

Los investigadores de Akamai han descubierto una serie de ataques contra dominios de Active Directory que utilizan servidores DHCP de Microsoft. Con la clave del posible robo de registros DNS.

El secuestro y la modificación de registros DNS no son nada nuevo, pero cuando se llevan a cabo mediante ataques contra dominios de Active Directory a través de servidores DHCP de Microsoft, la situación puede volverse dramática rápidamente. Esto es lo que Akamai descubrió y explicó por qué en una publicación de blog. "Los investigadores de Akamai han descubierto una nueva serie de ataques contra dominios de Active Directory que utilizan servidores DHCP de Microsoft", advirtió el proveedor de CDN. “Estos ataques brindan a los atacantes la capacidad de falsificar registros DNS confidenciales, lo que tendría consecuencias que van desde el robo de credenciales hasta el compromiso total de un dominio de Active Directory. Los ataques no requieren credenciales y funcionan con la configuración del servidor DHCP predeterminada de Microsoft.

Según Akamai, el número de empresas afectadas puede ser importante dada la popularidad del servicio de Microsoft, que se observa en el 40% de las redes monitorizadas por la empresa, según alertó la empresa de Redmond. Por el momento no se ha anunciado ninguna solución, pero ninguna empresa ha sido víctima de este exploit todavía. En su publicación de blog, el proveedor examinó la superficie de ataque en DNS expuesta a través de una función DHCP aparentemente inofensiva. "Al usarlo, encontramos varias formas diferentes para que los atacantes aprovechen esta vulnerabilidad, incluida la sobrescritura arbitraria y no autenticada de un registro DNS", dijo Akamai. Aunque el informe actual no proporciona detalles técnicos ni pruebas del exploit, la compañía ha prometido lanzar pronto un código que implemente estos ataques denominado DDSpoof (DHCP DNS Spoof).

Dominios vulnerables por defecto

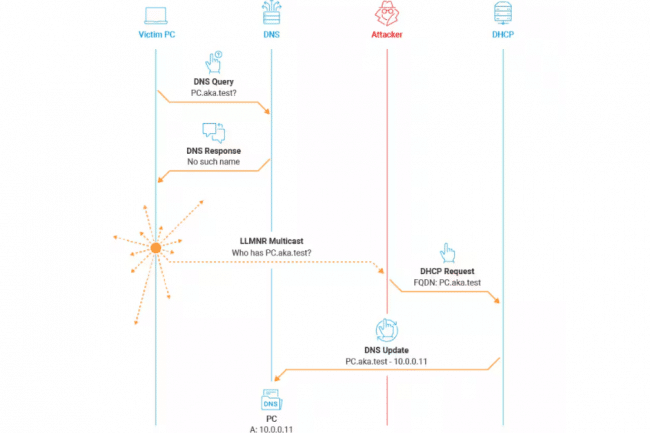

“Al utilizar el servidor DHCP, podemos evitar este requisito y operar sin ninguna autenticación. Simplemente podemos enviar una actualización de DNS DHCP dinámica para cualquier FQDN que no exista en la zona ADI, y el servidor DHCP la creará por nosotros”, explica Akamai. La investigación del ataque DHCP se basa en trabajos previos de Kevin Roberton de NETSPI, quien detalló formas de explotar vulnerabilidades en zonas DNS y señaló que las actualizaciones dinámicas de DNS DHCP no requieren autenticación del cliente DHCP. Esto no está exento de problemas: “un hacker puede básicamente utilizar el servidor DHCP para autenticarse con el servidor DNS en su propio nombre. Esto permite al atacante acceder a la zona ADIDNS sin ninguna credencial”.

Además de crear registros DNS inexistentes, los atacantes no autenticados también pueden usar el servidor DHCP para sobrescribir datos existentes, incluidos los registros DNS dentro de la zona ADI en los casos en que el servidor DHCP está instalado en un dominio de controlador, lo cual, según el investigador de seguridad Ori David de Akamai, es el caso del 57% de las redes monitoreadas por el proveedor. “Todas estas áreas son vulnerables por defecto. Aunque Microsoft ha reconocido este riesgo en su documentación, creemos que el conocimiento de esta configuración incorrecta no coincide con su impacto potencial.

Pero ese no es el único riesgo de seguridad que ha salido a la luz: "Durante nuestra investigación sobre el DHCP de Microsoft y su interacción con DNS, encontramos otra característica de la que se puede abusar: el grupo DNSUpdateProxy”. Este último está destinado a actualizar los registros DNS. es útil al actualizar desde un cliente anterior a una versión más nueva de Windows. "Cualquier registro creado por miembros de este grupo puede ser 'robado' por cualquier usuario autenticado. Esto no es una vulnerabilidad, sino simplemente un abuso del diseño de la característica. Esto Microsoft reconoce el riesgo. Además de este riesgo, hemos identificado otro problema que surge de lo que parece ser un error en la implementación de la funcionalidad DNSUpdateProxy. Cuando un miembro del grupo crea su propio registro DNS, se crea con el mismo ACL vulnerable, para la cual los usuarios autenticados tienen permiso de escritura.

Medidas de atenuación

Antes de una posible solución, Akamai ha brindado algunos consejos para mitigar los riesgos asociados con las actualizaciones dinámicas de DNS DHCP. Entre ellos: deshabilitar las actualizaciones dinámicas de DNS DHCP si no es necesario, usar registros DNS estáticos para hosts sensibles que no sean Windows, si es posible o incluso no usar DNSUpdateProxy sino preferir el mismo identificador DNS para todos sus servidores DHCP. Para ayudar a las organizaciones a navegar por el lío de posibles configuraciones de DHCP, Akamai ha lanzado una herramienta PowerShell llamada Invoke-DHCPCheckup para identificar los riesgos asociados con las actualizaciones dinámicas de DNS de DHCP.

Si quieres conocer otros artículos parecidos a Akamai descubre un exploit de suplantación de identidad en Active Directory puedes visitar la categoría Otros.

Otras noticias que te pueden interesar