Alerta de troyano de acceso remoto ToxicEye en Telegram

hace 3 años

Los usuarios de mensajes cifrados de Telegram son los que tienen la máxima precaución. Las cuentas de usuario controladas por piratas cibernéticos utilizan un bot para activar el troyano de acceso remoto ToxicEye.

Como cualquier aplicación, Telegram no es inmune a los ataques cibernéticos y otros intentos de explotación (incluso de día cero) dirigidos a sus usuarios. La última técnica de contaminación utilizada es atraparlos a través de un archivo ejecutable que abre el camino a un servidor de control y comando (C&C) controlado por atacantes. Al hacerlo, se ejecutan solicitudes maliciosas para robar datos y más si están relacionados. Esta no es la primera vez que Telegram se utiliza para exploits a través de sistemas de comando y control. De hecho, hubo un precedente en 2017 con Masad. Desde entonces, han surgido docenas de estos programas e incluso han prosperado en los directorios de GitHub.

Telegram fue la aplicación más descargada a nivel mundial en enero de 2021 con

más de 63 millones de instalaciones para más de 500 millones de usuarios activos mensuales. Un éxito impulsado por el resurgimiento de las necesidades de protección de datos personales, pero también por la modificación de las condiciones generales de uso de WhatsApp que fue muy fácil. Como era de esperar, este aumento de la popularidad ha atraído más la atención de los ciberdelincuentes.

Un modus operandi bien aceitado

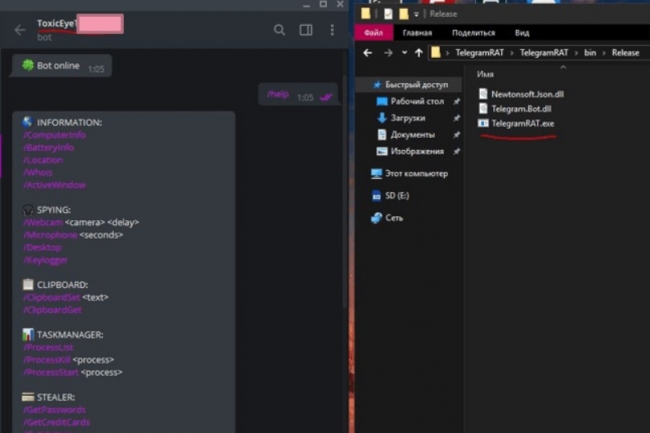

Durante los últimos 3 meses, los investigadores de CheckPoint han observado un aumento en los ataques, más de 130, utilizando un nuevo troyano de acceso remoto (RAT). Llamado ToxicEye, se propaga a través de correos electrónicos de phishing que contienen un .exe. Si el usuario tiene la desgracia de ejecutar este programa, surgen riesgos de exploits (robo de datos, eliminación o transferencia de archivos, cierre del proceso, toma de control del micrófono y la cámara del sistema de destino, cifrado de archivos para extorsión ...).

El modus operandi de los atacantes es el siguiente: creación de una cuenta de Telegram atrapada asociada a un bot para interactuar automáticamente con futuras víctimas a través del chat o la invitación a unirse a un grupo. El bot está incrustado en una configuración de archivo ToxicEye RAT y compilado como un archivo ejecutable. Cualquier persona infectada con esta carga maliciosa puede ser atacada por un bot de Telegram que conecta el terminal del usuario al servidor de Control y Comando de los atacantes a través de esta aplicación. Este RAT se puede activar abriendo un documento malicioso en correos electrónicos de phishing que le pide que haga clic en él con el título "activar contenido".

Algunas prácticas para detectar una infección o evitarla

Existe una forma de averiguar si ha sido infectado con esta infección. Primero, busque el archivo C: Users ToxicEye rat.exe y elimínelo. También es útil monitorear el tráfico generado desde la PC y un posible servidor de control y comando. Para evitar decepciones se recomiendan algunas prácticas como estar atento a correos electrónicos o archivos que contengan tu nombre de usuario de Telegram. En caso de duda, el mejor instinto es tirar el mensaje o la invitación a la basura. Si los envíos no tienen nombres o usan nombres de usuario antiguos, esto también puede ser indicativo de un intento de compromiso.

Si quieres conocer otros artículos parecidos a Alerta de troyano de acceso remoto ToxicEye en Telegram puedes visitar la categoría Otros.

Otras noticias que te pueden interesar