Analizador de protocolo: ¿quién lo necesita y cómo elegirlo?

hace 4 años

Ya sea para el análisis ad hoc de un problema o para la supervisión continua, un analizador de protocolos puede ser una herramienta valiosa para el profesional de la seguridad.

Las redes empresariales modernas son complejas: múltiples ubicaciones físicas, presencia en la nube e incluso aplicaciones sin servidor. Baste decir que la tarea de monitorear la actividad de la red requiere mucha planificación y diseño. Es en la fase de evaluación inicial, cuando se selecciona el conjunto de análisis de protocolo, cuando comienza el trabajo de diseño. En su mayor parte, esta elección se deriva de las características más críticas para la empresa. Por ejemplo, si funciona como un sistema de alerta temprana para las modalidades antiguas y nuevas de los ataques utilizando el análisis tradicional o el aprendizaje automático, apoyando la presencia en la nube, o incluso pudiendo llevar a cabo un análisis forense en caso de una confirmación ¿Ataque?

¿Qué es un analizador de protocolos?

Los analizadores de protocolos son herramientas que permiten a los administradores de TI y a los equipos de seguridad capturar el tráfico de red y realizar análisis de los datos capturados para identificar problemas relacionados con ese tráfico o actividades potencialmente malintencionadas Estos datos de tráfico se pueden ver en tiempo real por un técnico con fines de solución de problemas, supervisado por una herramienta de alerta para identificar amenazas activas que pueden afectar a la red, o retenido para análisis forense en caso de una constatación en la red.

En las redes modernas, por razones de rendimiento y seguridad, el tráfico suele estar limitado por el diseño a la ruta de acceso entre el cliente y el servidor. Este es el papel esencial de un conmutador de red, diferente de los concentradores de red que se utilizaron en los primeros días de las redes informáticas. Si bien este enfoque representa un descanso para los usuarios malintencionados casuales que buscan robar datos de la empresa, trae un cambio técnico menor al análisis de red legítimo, ya que muchos de los protocolos de herramientas de análisis de la empresa se integran con sensores de hardware o software que se pueden colocar estratégicamente en la red. En la mayoría de los casos, los administradores de red pueden simplemente activar un analizador de puerto de acceso telefónico (SPAN) para reflejar los paquetes de red que pasan a través del switch a un solo puerto.

En términos más generales, hay dos categorías principales de analizadores de protocolos: herramientas de análisis de protocoload y herramientas de análisis de protocolos empresariales. Las herramientas de análisis de protocolos ad hoc se utilizan principalmente para solucionar o analizar un problema específico y se pueden implementar a bajo costo o de forma gratuita con una planificación mínima o una baja experiencia técnica. Pero son más adecuados para el análisis dirigido (un protocolo o host específico) y no son adecuados para monitorear una red completa durante un período prolongado de tiempo. En cuanto a las herramientas de análisis empresarial, son más adecuadas para supervisar toda la infraestructura empresarial las 24 horas del día, y sus opciones permiten planificar diferentes alertas cuando la red se ve amenazada.

Análisis de protocolo ad hoc

Los profesionales de seguridad a veces necesitan un analizador de protocolos para solucionar un problema en la red, como errores de autenticación o para confirmar que el cifrado es suficiente. En el pasado, la competencia era feroz entre las herramientas de análisis de protocoload para ganar el interés de los profesionales de la seguridad (y las redes). Pero WireShark (anteriormente Ethereal) dominó el espacio, hasta el punto de que muchos otros (incluyendo Microsoft Network Monitor) fueron abandonados.

Las dos características más importantes de una herramienta de análisis ad hoc, y no es casualidad que se encuentran en WireShark, es que la herramienta debe ser flexible y fácil de usar. WireShark es capaz de filtrar paquetes ya sea durante la captura o el análisis, en diferentes niveles de complejidad, por lo que puede ser adecuado para todos los usuarios, desde principiantes hasta profesionales experimentados. Como es de código abierto y está disponible para todas las plataformas principales, la herramienta tiene un gran apoyo de la comunidad. El costo no es un obstáculo y las herramientas de capacitación para usarlo son fácilmente accesibles. Otra ventaja de WireShark es que puede ingerir y analizar el tráfico capturado de otras herramientas de análisis de protocolo. Esto hace que sea fácil examinar el tráfico de red en un momento específico del historial (siempre que se haya capturado el tráfico) sin costo adicional.

Análisis de protocolo de negocio

El análisis de los protocolos de negocio difiere del análisis ad hoc en varios puntos clave, incluida la escala y la duración. Generalmente, se inicia un análisis ad hoc cuando se sospecha de un problema o necesita ser evaluado para un segmento de red, servicio o aplicación específicos. El conjunto de análisis de negocios debe ser capaz de consumir la mayor cantidad de tráfico de red como sea posible, las 24 horas del día, los 7 días de la semana, con el fin de identificar patrones, detectar anomalías, proporcionar una visión general de los cuellos de botella de rendimiento y alertar si se replican las modalidades de tráfico métodos de ataque conocidos. Otro aspecto a tener en cuenta al elegir un conjunto de análisis de protocolo de negocio es si planea usar la solución solo para supervisar el tráfico de red o si también desea integrar registros de auditoría. de las aplicaciones y servidores de la empresa. Esta decisión tendrá un impacto en el costo, ya que determinará la elección de la solución y probablemente el número de administradores que utilizarán la herramienta.

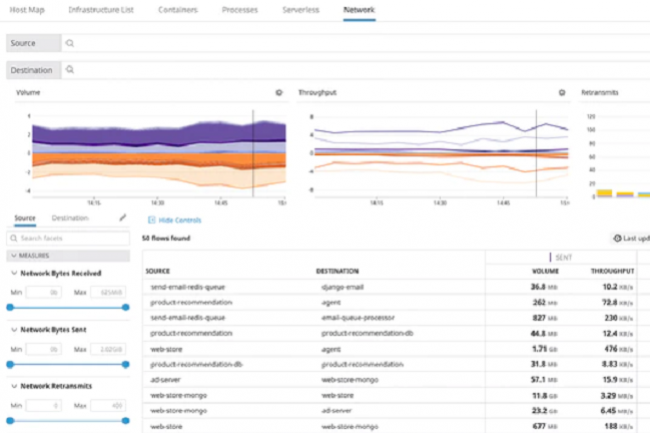

Esta base de usuarios no solo tendrá un impacto en el costo de las licencias, sino que también implicará necesidades de capacitación y casos de uso. Las empresas que ejecutan un Centro de Operaciones de Red (NOC) las 24 horas tendrán prioridades diferentes a las que realizan evaluaciones semanales y alertas del sistema de programas para notificar las amenazas más críticas. Las conocidas soluciones de supervisión como Nagios y Paessler PRTG proporcionan una supervisión holística del tráfico de protocolos, el estado de la base de datos, la disponibilidad de las aplicaciones, el tiempo de funcionamiento del servidor y otros datos de problemas. Otras soluciones de monitoreo de red, como las ofrecidas por Riverbed y ExtraHop, en algunos casos permiten a la herramienta ofrecer un conjunto más completo de características y una interfaz de usuario más intuitiva.

Cómo evaluar una solución de análisis de protocolo

El primer paso para monitorear el uso de protocolos a través de la red es permitir que se consuma el tráfico de red. Este es un problema difícil de resolver en una red corporativa ubicada en una sola ubicación física con varios segmentos de red. Pero el esfuerzo vale la pena cuando tiene que supervisar varias ubicaciones geográficas y recursos basados en la nube. La mayoría de las soluciones de análisis de protocolos empresariales son flexibles cuando se trata de capturar datos de protocolo. Ofrecen agentes de software que se pueden instalar en ubicaciones clave de la red o integración con dispositivos de red que enrutan los datos del protocolo a la herramienta de supervisión elegida por la empresa. También será necesario tener en cuenta el esfuerzo requerido y el control que la empresa tiene con los métodos de captura disponibles.

Considere la visibilidad de la solución de análisis de protocolos en la presencia de la empresa en la nube. Los sistemas que residen en Amazon Web Services (AWS) o Azure pueden administrar algunos de los servicios más críticos de la empresa, y el tráfico excesivo de red a estos recursos puede no solo indicar actividad malintencionada, sino también aumentar el costo de los servicios. Las necesidades de la empresa son uno de los factores decisivos de decisión. Si la empresa procesa principalmente los datos financieros o de salud de sus clientes, la seguridad debe prevalecer sobre todo lo demás. Características como mantener registros de tráfico para permitir el análisis forense en caso de intrusión, detección de anomalías para ayudar a identificar nuevas amenazas o problemas de red, y alerta para proporcionar un sistema de alerta rápido son esenciales.

Por otro lado, los proveedores de servicios o contenido, o incluso las empresas que proporcionan aplicaciones web, deben centrarse más en las métricas de rendimiento. La calidad de un sistema de información corporativa sólo vale la calidad de la información útil que proporciona, y los analizadores de protocolo no son una excepción. Muchas suites de análisis de protocolos de negocios en el mercado ofrecen paneles integrados personalizables. Incluso si la solución elegida por la empresa ofrece herramientas de análisis integradas, podrá obtener más valor de sistemas de análisis basados en la nube como Splunk o Datadog, que cuentan con herramientas de análisis que aprovechan el aprendizaje automático para la detección de anomalías, e incluso para correlacionar varios tipos de datos, como el análisis de protocolos y la supervisión de registros. Estas soluciones de análisis de terceros a menudo proporcionan una visión más completa de los datos, pero también vienen con costos adicionales de licencia y capacitación.

Si quieres conocer otros artículos parecidos a Analizador de protocolo: ¿quién lo necesita y cómo elegirlo? puedes visitar la categoría Otros.

Otras noticias que te pueden interesar