Ciberseguridad: GuLoader juega con el software de seguridad

hace 1 año

Los investigadores de ciberseguridad han revelado las diversas técnicas adoptadas por el distribuidor de malware GuLoader para evadir las soluciones de seguridad, incluidos los EDR.

Para evitar la detección, los piratas informáticos innovan constantemente el proceso de sus ataques. Y el rango de estas técnicas puede variar, según los expertos en ciberseguridad de Crowdstrike. El distribuidor de malware GuLoader ha llamado especialmente su atención por evadir las soluciones de seguridad. GuLoader, también llamado CloudEye, es un descargador de VBS (Visual Basic Script). Se utiliza para distribuir troyanos de acceso remoto como AgentTesla, FormBook, Nanocore, Netwire y Parallax. Su primera detección data de 2019.

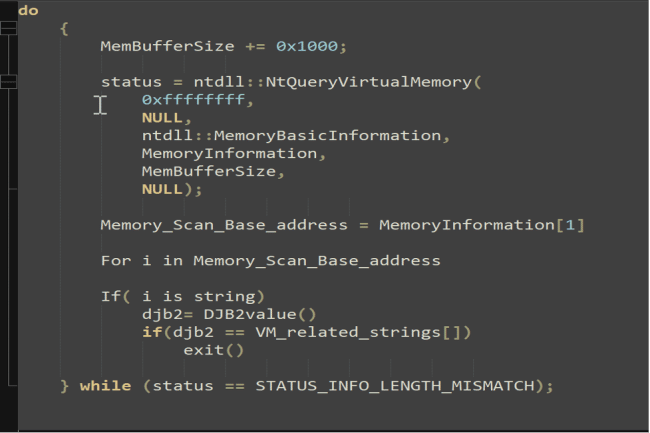

En un análisis en profundidad de este vector en una muestra reciente, Sarang Sonawane y Donato Onofri de Crowdstrike encontraron: "Una nueva técnica anti-escaneado de shellcode intenta frustrar los escaneos y los entornos hostiles al escanear toda la memoria del proceso en busca de cualquier cadena al MV”.

Pasar por debajo del radar de los EDR

En concreto, GuLoader funciona en tres etapas en las que el VBScript está diseñado para realizar comprobaciones de antianálisis antes de inyectar un shellcode en la memoria del VBScript. Este último, además de integrar métodos antianálisis, descarga un payload elegido por el atacante desde un servidor remoto y lo ejecuta en la PC comprometida. “El shellcode emplea varios trucos anti-análisis y anti-depuración en cada etapa de ejecución, lanzando un mensaje de error si el shellcode detecta mecanismos conocidos de análisis o depuración”, señalan los investigadores.

Estos "trucos" incluyen comprobaciones anti-depuración y anti-desmontaje para detectar la presencia de un depurador remoto y puntos de interrupción y, si se encuentran, finalizar el código de shell. También incluye escaneos para software de virtualización. Otras técnicas utilizadas incluyen un "mecanismo de inyección de código redundante" para evitar los ganchos NTDLL.dll establecidos por las soluciones EDR. El enganche de la API de NTDLL.dll es una técnica habilitada por los motores antimalware para detectar e informar sobre procesos sospechosos en Windows mediante la supervisión de las API que los piratas informáticos abusan de ellas.

Si quieres conocer otros artículos parecidos a Ciberseguridad: GuLoader juega con el software de seguridad puedes visitar la categoría Otros.

Otras noticias que te pueden interesar