La doble autenticación de Facebook atrapada

hace 1 año

Un pirata informático descubrió una técnica para eludir la autenticación de SMS de dos factores y verificar los correos electrónicos y teléfonos registrados para acceder a las cuentas de Instagram y Facebook. Desde entonces, el error se ha solucionado y aún no se ha detectado evidencia de un exploit.

Irrumpir en el sólido sistema de autenticación de las empresas es un santo grial para los piratas informáticos. No es casualidad que los CISO coloquen al MFA a la vanguardia de las soluciones de seguridad implementadas para proteger el acceso al SI de su empresa, como lo muestra el reciente barómetro de Cesin. Este problema de protección preocupa a muchas empresas, incluidos jugadores estadounidenses como Facebook. Sin embargo, un investigador de seguridad ha encontrado un agujero en el sistema de doble autenticación de la red social.

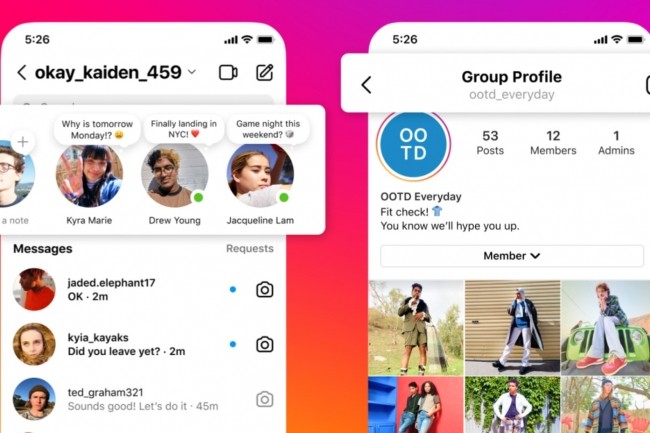

Invitado al evento BountyCon 2022 en Singapur en septiembre pasado, el especialista en seguridad nepalí Gtm Mänôz dice que quería participar con una cosa en mente, a saber, "encontrar al menos un error válido y estar en el ranking del concurso de piratería realizado en vivo". Luego, el hacker encuentra inspiración al observar de cerca la última interfaz de usuario de Meta Accounts Center en Instagram, y más particularmente la opción de agregar un correo electrónico y un número de teléfono válido tanto para Instagram como para Facebook. “El punto final que verificaba el código de 6 dígitos era vulnerable a la falta de protección de límite de velocidad que permitía a cualquier persona confirmar una dirección de correo electrónico y un número de teléfono desconocidos/conocidos en las cuentas de Instagram y Facebook vinculadas”, explica Gtm Mänôz.

Fuerza bruta descifrando el código de confirmación de registro de un teléfono confiable

Al agregar un número de teléfono móvil para vincular las dos cuentas de redes sociales, el investigador descubre que la solicitud de publicación relacionada /api/v1/fxcal/get_native_linking_auth_blob/ genera un token para agregar terminales confiables y verificar el código de confirmación de anuncios. Al agregar un punto de contacto (correo electrónico/teléfono), /api/v1/bloks/apps/com.bloks.www.fx.settings.contact_point.add.async/ es otra solicitud de publicación generada para pedirle al servidor que envíe el código de verificación de 6 dígitos. Al interceptar esta solicitud usando un proxy web y cambiando el valor del código pin, el código de confirmación puede ser atacado por fuerza bruta.

“Si el número de teléfono ha sido completamente confirmado y la autenticación de dos factores (2FA) habilitada en Facebook, entonces 2FA se deshabilitará o desactivará de la cuenta de la víctima. Y, si el número de teléfono se ha confirmado parcialmente, eso significa que solo se usa para 2FA, revocará 2FA y el número de teléfono también se eliminará de la cuenta de la víctima”, explica el investigador de seguridad. "Dado que el punto final que verificaba ambos puntos de contacto (correo electrónico/teléfono) en Instagram y las cuentas de Facebook vinculadas era el mismo, pude omitir la verificación de puntos de contacto desconocidos y ya registrados (correo electrónico/teléfono) en ambas redes sociales".

Un descubrimiento de error recompensado con $ 22,700 por Meta

Sobre la base de su descubrimiento, Gtm Mänôz informó a Meta de esta falla de seguridad a Meta, que confirmó la implementación de un parche y recompensó al investigador con una bonificación de $ 27,200 como parte de una recompensa por errores. El grupo confirmó que esta debilidad "podría haber permitido a un atacante eludir SMS 2FA al explotar un problema de limitación de velocidad para forzar bruscamente el PIN de verificación requerido y así confirmar el número de teléfono de alguien". Gabby Curtis, portavoz de Meta, le dijo a TechCrunch que el sistema de inicio de sesión de Meta Accounts aún se está probando con un número limitado de personas y dijo que la investigación interna después de que se informó el error no reveló evidencia de un exploit en la naturaleza. Meta también indica que no ha registrado ningún pico en el uso de esta función específica, lo que no indica ninguna forma de abuso continuo.

Si quieres conocer otros artículos parecidos a La doble autenticación de Facebook atrapada puedes visitar la categoría Otros.

Otras noticias que te pueden interesar