Truco de día cero dirigido a Android y Windows a través de Chrome

hace 3 años

Los investigadores de seguridad de Project Zero con sede en Google han detallado un ciberataque que explota vulnerabilidades en varios entornos distintos. Si cada una de estas vulnerabilidades tomadas por separado no presenta un peligro significativo, su interconexión conduce a un cóctel explosivo.

No es solo SolarWinds en la vida. Aunque los informes y la información sobre las causas y consecuencias de este ciberataque tan sofisticado se suceden, otras ciberamenazas cobran gran importancia. Los investigadores de seguridad de Project Zero, adscrito a Google, han publicado una investigación sobre las acciones de una banda cibernética que logró explotar vulnerabilidades en serie en varios entornos distintos para crear cadenas de explotación particularmente peligrosas.

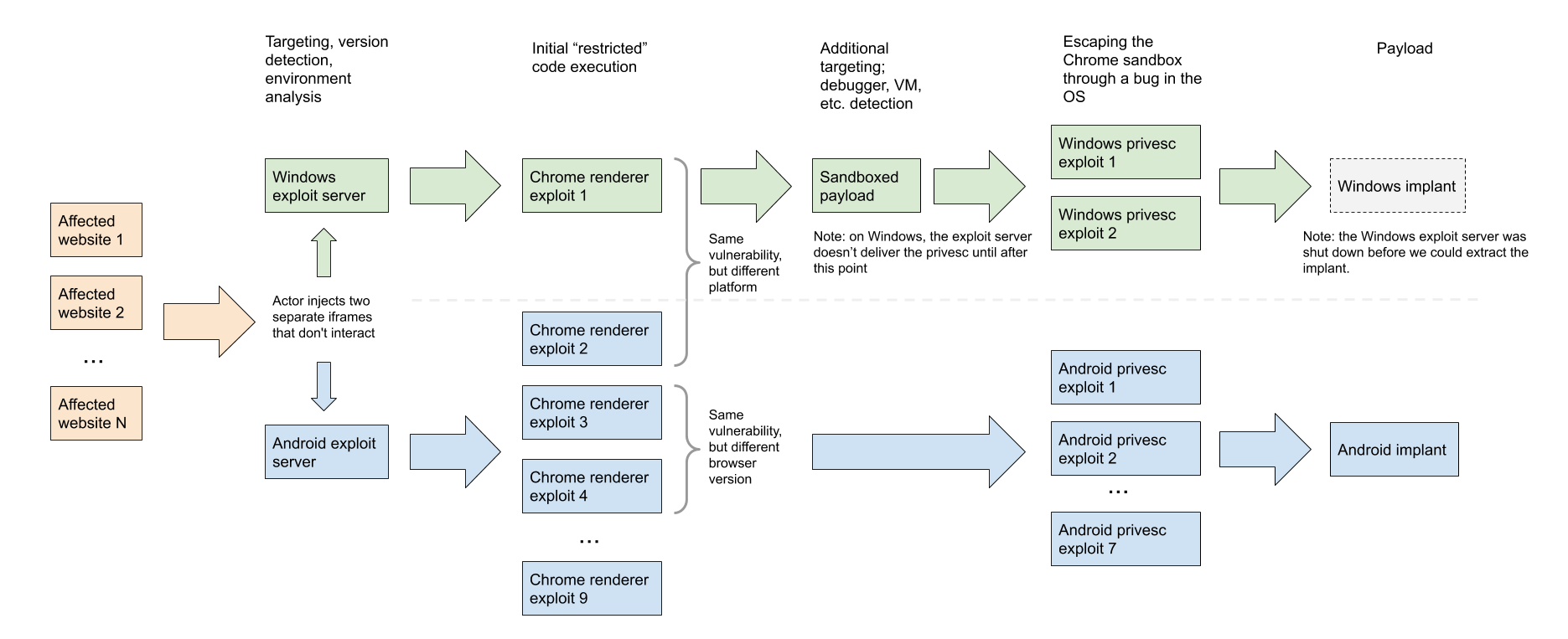

El equipo de Project Zero descubrió así dos servidores que se utilizaron para activar varias cadenas de exploits a través de un llamado ataque de pozo de agua, uno dirigido a usuarios de Windows y el segundo a usuarios de Android. “Los servidores Windows y Android utilizaron exploits de Chrome para la ejecución remota inicial del código. Los cargos por Chrome y Windows incluían cero días. Para Android, las cadenas de exploits utilizaban exploits conocidos. Basándonos en la sofisticación del actor, creemos que es probable que tuvieran acceso a fallas de Android de día cero, pero no encontramos ninguna en nuestro análisis ”, explicaron los investigadores de seguridad. .

Técnicas sofisticadas de posexplotación

Las fallas que han sido objeto de estas cadenas de ataque no son las más recientes, y se solucionaron entre febrero y abril de 2020.Son CVE-2020-6428 (Vuln Chrome en TurboFan), CVE-2020-0938 (vuln Font en Windows ), CVE-2020-1020 (fuente vuln en Windows) y CVE-2020-1027 (vuln Windows CSRSS).

“En estos casos, el atacante adoptó un enfoque más lento: devolvió docenas de parámetros del dispositivo del usuario final, antes de decidir si perseguir o no un exploit más adelante y usar un espacio aislado (ver diagrama a continuación) para escapar”, continúa Project Zero. “Estas cadenas operativas están diseñadas para ser eficientes y flexibles gracias a su modularidad. Es un código complejo y bien diseñado con una variedad de métodos de minería innovadores, registro comprobado, técnicas de post-minería sofisticadas y calculadas, y grandes volúmenes de comprobaciones anti-escaneo y focalización. Creemos que equipos de expertos han diseñado y desarrollado estas cadenas de exploits ”.

Si quieres conocer otros artículos parecidos a Truco de día cero dirigido a Android y Windows a través de Chrome puedes visitar la categoría Otros.

Otras noticias que te pueden interesar