Un error en Azure App Service expone el código fuente de las aplicaciones

hace 2 años

Los investigadores descubrieron una configuración incorrecta en Azure App Service que exponía el código fuente de la aplicación. Se trata de programas desarrollados en PHP, Python, Ruby o Node. Alerta, Microsoft ha mitigado esta amenaza.

La búsqueda de errores nunca se detiene. Los expertos de Wiz (especialista en seguridad en la nube) acaban de encontrar uno (llamado NotLegit) en Azure App Service. Esta solución de Microsoft también se conoce como Azure Web Apps. Es una plataforma en la nube para alojar aplicaciones y sitios web. Dentro de esta herramienta, los desarrolladores tienen varias formas de implementar código fuente y artefactos. Uno de ellos es Local Git, mediante el cual los usuarios inician un repositorio en el contenedor de Azure App Service. De este modo, el desarrollador puede enviar el código al servidor.

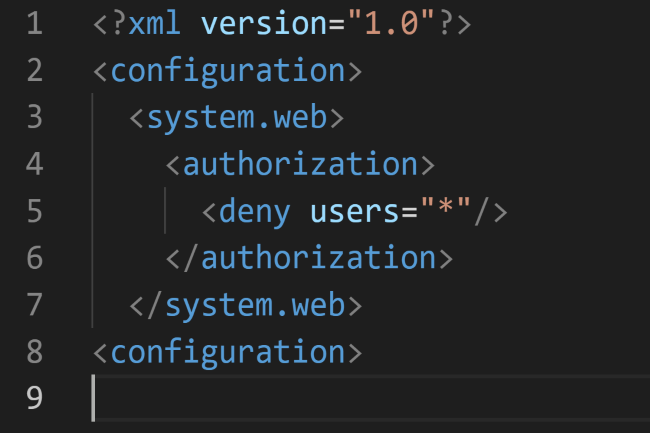

Cuando se usó Local Git para la implementación en Azure App Service, el repositorio de Git se creó en un directorio de acceso público (inicio / sitio / wwwroot), nota de los analistas en un blog. Reconociendo el riesgo de esta exposición, Microsoft ha agregado un archivo "web.config" a la carpeta .git en el directorio público. Sin embargo, solo el servidor web de Internet Information Services (IIS) administra los archivos "web.config", dicen los expertos.

El código en PHP, Ruby, Python y Node en cuestión.

Para los desarrolladores que dependen de C # o ASP.NET, las aplicaciones se implementaron con IIS y la mitigación de Microsoft funcionó. Pero para aquellos que codifican en PHP, Ruby, Python y Node, los repositorios se implementan con diferentes servidores web que no admiten archivos "web.config". Por lo tanto, las medidas de mitigación caducan y los programas son vulnerables, ya que los piratas informáticos pueden recuperar el código fuente que se supone que no es público.

Los investigadores alertaron a Microsoft sobre este error el 7 de octubre de 2021, pero creen que el problema existe desde septiembre de 2017. La firma de Redmond ha reconocido el error. "Esto sucede porque el sistema intenta preservar los archivos que se implementan actualmente como parte del contenido del repositorio y habilita lo que se conoce como implementaciones en el lugar a través del motor Kudu", escribe el Centro de respuesta de seguridad de Microsoft en una publicación del blog. La compañía ha agotado el alcance de esta configuración incorrecta, que dice que se limita a los clientes de Azure App Service Linux que han implementado aplicaciones utilizando Local Git después de que se hayan creado o modificado archivos en el directorio raíz de contenido. Al final, anunció actualizaciones para resolver el problema y se contactó a los clientes afectados.

Si quieres conocer otros artículos parecidos a Un error en Azure App Service expone el código fuente de las aplicaciones puedes visitar la categoría Otros.

Otras noticias que te pueden interesar