Una falla de día cero en Atlassian Confluence explotada desde mayo

hace 2 años

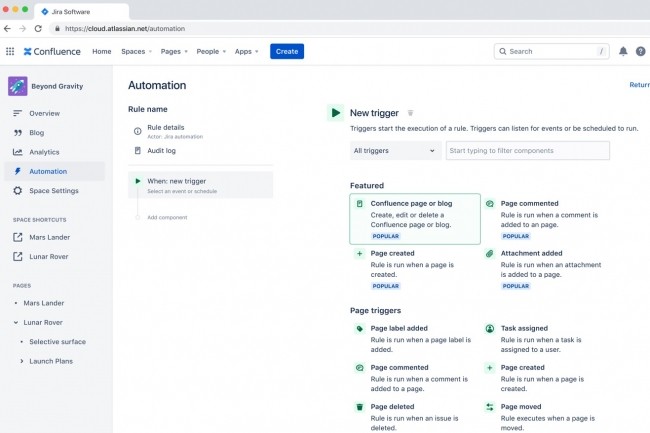

La solución colaborativa Confluence de Atlantissan se ha visto afectada por un exploit desde el mes pasado que abrió la puerta a la ejecución remota de código por parte de los atacantes. Los parches se han lanzado con urgencia.

A finales de la semana pasada, varios informes revelaron un exploit sin parches para una vulnerabilidad sin parches en los productos Confluence Server y Data Center, lo que llevó a la empresa de software Atlassian a publicar correcciones de emergencia. Según los datos del servicio Web Application Firewall (WAF) de Cloudflare, los ataques comenzaron a fines de mayo. La vulnerabilidad, ahora catalogada como CVE-2022-26134, se considera crítica y permite a los atacantes no autenticados ejecutar ejecución remota de código (RCE) en servidores que alojan versiones afectadas de Confluence.

El editor invita a sus clientes a actualizarse a las nuevas versiones 7.4.17, 7.13.7, 7.14.3, 7.15.2, 7.16.4, 7.17.4 y 7.18.1, según la versión utilizada. Sin embargo, según un informe de Akamai del 28 de junio, a pesar de la advertencia de Atlassian sobre la actualización, los actores de amenazas aún intentan explotar activamente esta vulnerabilidad. Por ejemplo, los investigadores de Akamai encontraron un promedio de 20 000 intentos de explotación por día, después de un pico de 100 000 intentos por día inmediatamente después de que se informara sobre la vulnerabilidad. Y creen que la vulnerabilidad será explotada “al menos durante los próximos dos años”. Esta falla parece ser mucho más grave que la del pasado mes de agosto. Según el editor de CDN, los ataques de inyección de OGNL se han multiplicado por siete desde que se reveló la vulnerabilidad de Confluence. Antes de la divulgación, el seguimiento de Akamai identificó aproximadamente 790 intentos de inyección de OGNL por día, una cifra utilizada como punto de referencia. Los intentos exitosos han inyectado malware, incluidos webshells y cryptominers, afectando principalmente a empresas de comercio, alta tecnología y servicios financieros. Estos tres sectores concentran aproximadamente el 75% de los intentos de ataque.

Vulnerabilidad de inyección de OGNL en Confluence

El agujero de seguridad conduce a la inyección de OGNL (Lenguaje de navegación de gráficos de objetos), un lenguaje de expresión de código abierto para obtener y establecer propiedades de objetos Java. Este último ofrece una solución más sencilla para lograr lo que se podría hacer directamente en Java y es compatible con muchos productos. De hecho, la inyección de OGNL es una clase de vulnerabilidades que ha afectado a otros proyectos populares en el pasado. Por ejemplo, el robo masivo de datos de Equifax en 2017 fue causado por una vulnerabilidad de inyección OGNL sin parche, referencia CVE-2017-5638, en el marco de la aplicación web Apache Struts. Al explotar tales fallas, los atacantes pueden engañar a las aplicaciones para que ejecuten códigos y comandos arbitrarios, lo que también ocurre hoy con la vulnerabilidad de Confluence.

El primer informe de esta vulnerabilidad fue publicado el 2 de junio por la empresa de seguridad Volexity, que la descubrió mientras investigaba un incidente de seguridad en el sitio de un cliente que involucraba un servidor Confluence comprometido accesible desde Internet. "Un examen inicial de uno de los sistemas de servidor de Confluence identificó rápidamente que un archivo JSP se había escrito en un directorio basado en la web de acceso público", dijeron los investigadores de Volexity en una publicación de blog. “El archivo era una copia conocida de la variante JSP del webshell de China Chopper. Sin embargo, un examen de los registros web mostró que apenas se había accedido al archivo. Parece que el webshell fue escrito para servir como un medio de acceso secundario”, explicaron además. Al analizar un volcado de la memoria del servidor, los investigadores encontraron evidencia de que la aplicación web Confluence estaba lanzando bash shells, es decir, shells de línea de comandos en Linux. Primero, el proceso Confluence generó un proceso bash, que luego generó un proceso Python, que a su vez generó un shell bash. Luego, el proceso continuó con la implementación de un implante de solo memoria disponible públicamente llamado Behinder y utilizado en ataques contra servidores web en el pasado. La desventaja de este implante es que no es persistente y desaparece si se reinicia el servidor. Esta es la razón por la que los atacantes optaron por escribir el webshell de China Chopper en el disco para tener una forma secundaria de acceder al sistema y volver a infectarlo.

Respuesta y mitigación de vulnerabilidades de confluencia

Atlassian reaccionó rápidamente al informe y publicó un aviso que contenía una regla WAF y soluciones temporales. Los clientes que no pueden actualizar inmediatamente a la versión completa pueden actualizar solo algunos de los archivos afectados según la versión que estén usando. En un informe del 6 de junio, Cloudflare dijo que después de agregar sus propias reglas de firewall de aplicaciones relacionadas con este exploit y revisar los datos de registro históricos, descubrió que los primeros intentos de explotar la vulnerabilidad con cargas útiles válidas comenzaron el 26 de mayo. Otros intentos coincidieron con la regla de detección. del WAF, pero no tenían carga útil y lo más probable es que revelaran escaneos para probar los vectores de ataque. "Múltiples grupos de atacantes pueden haber aunado sus habilidades para explotar la vulnerabilidad, pero no compartieron su conocimiento", concluyó Cloudflare.

Tanto los informes de Volexity como los de Cloudflare contienen indicadores de compromiso. Dado que los ataques han estado ocurriendo durante dos semanas, las empresas harían bien en escanear sus servidores de Confluence lo antes posible en busca de signos de intrusión por esta vulnerabilidad.

Si quieres conocer otros artículos parecidos a Una falla de día cero en Atlassian Confluence explotada desde mayo puedes visitar la categoría Otros.

Otras noticias que te pueden interesar