Covid-19: un desafío para redes remotas

hace 4 años

La epidemia de Covid-19 condujo a un fuerte aumento en el número de trabajadores y planteó un desafío para IBM, Google, Amazon, AT&T, Cisco, Apple y otros, tanto en términos de seguridad como de robustez de las redes remotas.

La propagación del coronavirus está obligando a muchas empresas a poner a sus empleados a trabajar desde casa, colocando las tecnologías de red remotas en una carga imprevista. Sin mencionar los problemas de ancho de banda y seguridad. En las últimas décadas, las empresas han favorecido el teletrabajo, hasta el punto de que hoy, millones de personas pueden trabajar de forma remota. Pero el aumento meteórico en el número de teletrabajadores resultante de la epidemia de Covid-19 exige aún más capacidad. Las mediciones realizadas por el proveedor Atlas VPN muestran que entre el 9 y el 15 de marzo, el uso de VPN aumentó en un 53% en los Estados Unidos y que podría aumentar más en poco tiempo. En Italia, donde la epidemia es aproximadamente dos semanas antes que los EE. UU., El uso de VPN ha aumentado un 112% en la última semana. "Estimamos que el uso de VPN en los Estados Unidos podría aumentar en más del 150% para fin de mes", dijo Rachel Welch, directora de operaciones de Atlas VPN, en un comunicado.

Las empresas están probando para tratar de determinar sus necesidades. Por lo tanto, de acuerdo con el Chicago Tribune, JPMorgan Chase, Morningstar y la start-up de análisis Arity han probado o planean probar sus sistemas haciendo que sus empleados trabajen en casa por un día. Del lado del gobierno, agencias como la Administración Nacional Oceánica y Atmosférica y la NASA han llevado a cabo o realizarán pruebas de estrés en redes remotas para evaluar su capacidad de teletrabajo y el impacto que podría causar una afluencia de miles de nuevas. teletrabajadores En los Estados Unidos, alrededor de 2 millones de personas trabajan para el gobierno. "Las áreas de difícil acceso, especialmente las áreas rurales, donde el acceso a internet es inalámbrico o la infraestructura inalámbrica probablemente experimente cuellos de botella", dijo Alex Cruz Farmer, gerente de producto de la compañía de inteligencia de red ThousandEyes, que desarrolla software para analizar el desempeño de Redes LAN y WAN. "El problema con estas soluciones es que el ancho de banda disponible es generalmente mucho menor y su latencia es mayor", dijo. "Sin embargo, descubrimos que el aumento de las cargas causó muy pocos problemas de plataforma o bloqueos, y algunos se han resuelto desde entonces", agregó Farmer.

El uso de VPN ha aumentado con el desarrollo del Covid-19. (Crédito Altas VPN)

Densidad cerca de casas

AT&T dijo que ha notado cambios en el uso de su red inalámbrica, pero el operador dice que su capacidad no se ha visto comprometida. “En las ciudades donde el coronavirus ha tenido el mayor impacto, vemos menos picos en el uso de la tecnología inalámbrica alrededor de ciertas torres GSM / LTE o en ciertos momentos del día, porque un mayor número de personas trabaja desde su casa en lugar de ir a su casa. oficina, y menos personas se agrupan en ubicaciones específicas ", dijo AT&T en un comunicado. "Estamos monitoreando constantemente el uso del ancho de banda con análisis que correlacionan las estadísticas de la red, revelan tendencias y proporcionan informes de rendimiento y capacidad que nos ayudan a administrar nuestra red".

Verizon dice que no ha visto un aumento medible en el uso de datos desde el brote de coronavirus, a pesar de un aumento en el número de clientes que trabajan desde casa. "Las redes de Verizon están diseñadas y construidas para satisfacer la demanda futura y están listas para adaptarse a una mayor demanda o cambios significativos en los hábitos. Incluso si esto no tiene precedentes, sabemos que las cosas están cambiando y estamos listos para ajustar los recursos de la red a medida que avanzamos. entender los cambios en la demanda ", dijo el operador en un comunicado. Verizon monitorea el uso de la red en las áreas más afectadas y se compromete a priorizar sus recursos para priorizar su asignación a las necesidades de hospitales, trabajadores de primera línea y agencias gubernamentales. El operador también anunció que en 2020 su gasto de capital se revisaría al alza a 17.5 - 18.5 mil millones de dólares, en lugar de 17 - 18 mil millones de dólares, para "acelerar la transición de Verizon a 5G y apoyar a la economía durante este período problemático". . "

Seguridad de VPN corporativa en cuestión

Para las empresas, respaldar todas estas tecnologías de red y seguridad posicionadas entre los centros de datos y los usuarios remotos no es una tarea fácil, especialmente dado que las VPN de acceso remoto generalmente dependen de los servicios de acceso a Internet en el hogar sobre los que las empresas tienen poco control. "Los profesionales de TI pueden querer verificar que estas conexiones cumplan con los estándares corporativos", dijo Tom Nolle, presidente de CIMI Corp. "Los servicios de banda ancha nacionales, tanto ISP como DNS y WiFi, deben cumplir con una certificación de red empresarial apropiada para la tarea". . "Por ejemplo, es menos probable que los servicios de DNS como los de Google se sobrecarguen que los servicios de ISP, lo que sugiere que los usuarios deberían verse obligados a adoptar uno de estos servicios. Este también es el caso con OpenDNS". Según el Sr. Nolle, "La seguridad de las redes WiFi domésticas también es un problema". Él cree que los profesionales de TI deberían exigir a sus empleados que envíen capturas de pantalla de sus configuraciones de WiFi para validar el cifrado utilizado. "A menudo, las personas que trabajan desde casa no se someten a los mismos requisitos de seguridad que los de la seguridad empresarial integrada", agregó.

"La capacitación de estos nuevos trabajadores a domicilio también es importante", dijo Andrew Wertkin, director de estrategia de la editorial de DNS BlueCat. "Algunos de estos trabajadores remotos nunca antes habían trabajado en casa, y pueden comprender o no las implicaciones de seguridad", agregó. "Esto plantea un problema real si los usuarios acceden a la red desde su hogar con sus dispositivos personales y no con un terminal corporativo". El aumento inesperado en el número de usuarios remotos que usan una VPN también puede causar problemas de costos. "Los dispositivos VPN son caros, y cambiar a entornos de nube virtualizados a menudo puede ser costoso si se tiene en cuenta el costo de procesamiento y el costo por puesto", dijo Farmer. Probablemente no se haya presupuestado un aumento significativo en las licencias de VPN por correo. En términos de capacidad, los sistemas como DHCP, que asigna automáticamente direcciones IP, podrían verse gravemente afectados debido al mayor uso del acceso remoto. "Incluso si hay suficientes licencias VPN, no importa si los dispositivos de conexión no pueden obtener direcciones de red", dijo Wertkin. "Las empresas necesitan probar y comprender dónde están los cuellos de botella y comenzar a implementar estrategias para mitigar estos riesgos", agregó. Con esto en mente, las compañías "deberían evaluar la cantidad de sockets SSL disponibles en sus centros de datos para evitar quedarse sin sockets", dijo Nolle.

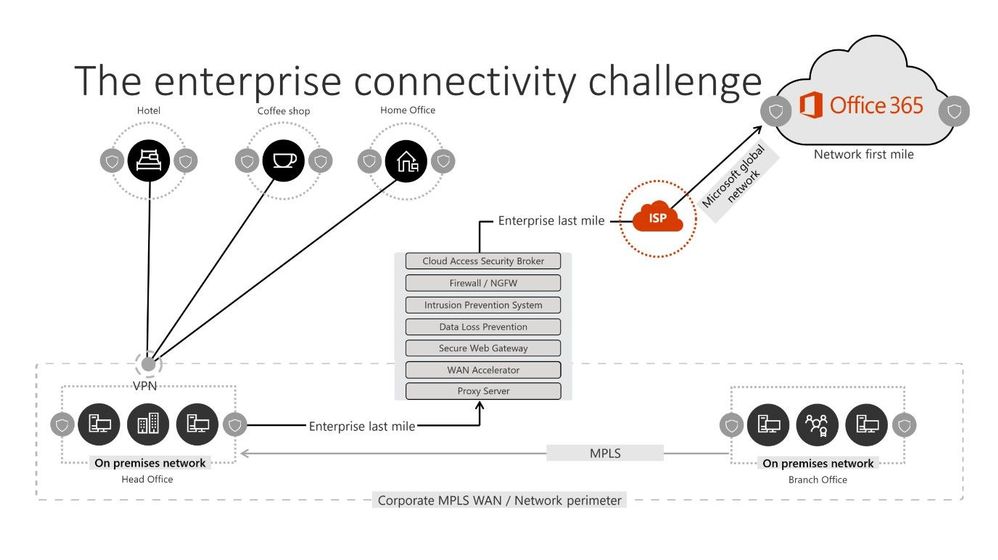

Según Paul Collinge, de Microsoft, las empresas deben configurar su cliente VPN para que el tráfico a las URL / IP / puertos identificados se enrute de esta manera.

Bloquear puertos innecesarios

Paul Collinge, gerente senior de programas en el equipo de producto de Microsoft Office 365, informa inquietudes similares. "Los elementos de la red como los concentradores VPN, los dispositivos de salida de la red central, como los servidores proxy, la prevención de pérdida de datos (DLP), el ancho de banda primario de Internet, los enlaces troncales MPLS y la capacidad de NAT están sometidos a una gran presión cuando todos los empleados los usan", escribió Collinge en un blog sobre la optimización de Office 365 tráfico para trabajadores remotos. Esta sobrecarga se traduce en un bajo rendimiento y productividad, y una mala experiencia del usuario para los teletrabajadores. Según Alex Cruz Farmer de ThousandEyes, las compañías pueden verse obligadas a aumentar la cantidad de concentradores VPN en sus redes ". La conectividad de los usuarios remotos a través de varios puntos finales VPN sin concentrarla ", explicó. Si no tienen otra opción, pueden verse obligados a abrir puertos de firewall para permitir el acceso a aplicaciones esenciales, lo que les permitiría escalar de manera más adecuada, pero también podría debilitar temporalmente su seguridad.

Collinge dijo que las compañías deben configurar su cliente VPN para que el tráfico a las URL / IP / puertos identificados se enrute de esta manera. "Esta solución ofrece niveles de rendimiento extremadamente altos para los usuarios, estén donde estén". Farmer dijo que el uso creciente de VPN de acceso remoto puede requerir una revisión de la seguridad de la red en general. "Para las empresas que todavía usan la arquitectura de seguridad de red heredada, puede ser el momento adecuado para considerar opciones de seguridad basadas en la nube que podrían mejorar el rendimiento de los trabajadores remotos y reducir el uso general de la red WAN de la empresa".

Si quieres conocer otros artículos parecidos a Covid-19: un desafío para redes remotas puedes visitar la categoría Otros.

Otras noticias que te pueden interesar