El antiguo malware PlugX continúa infectando millones de PC

hace 49 mins

Apareciendo por primera vez en 2008 durante una campaña china dirigida a usuarios en Japón, el malware PlugX ha adquirido con el tiempo capacidades específicas de gusano para propagarse a dispositivos de almacenamiento, memorias USB y unidades flash.

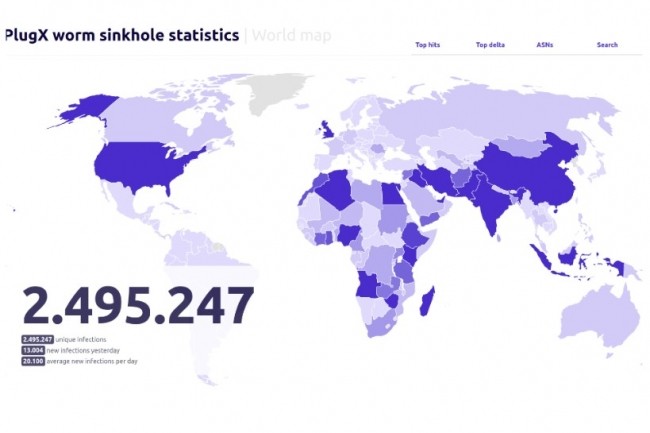

¿Es en lugares antiguos donde creamos las mejores ciberamenazas? Todavía se habla del PlugX, un malware que tiene más de quince años. Y para mal, por supuesto: en una última entrada de blog, el editor francés de soluciones de ciberseguridad Sekoia indica que compró en septiembre de 2023 una dirección IP relativa al servidor de comando y control de una variante del malware. Identificó más de 2,5 millones de direcciones IP únicas todavía conectadas a este servidor web. "Entre 90.000 y 100.000 direcciones IP públicas únicas siguen infectadas y envían distintas solicitudes PlugX diariamente", advierte el editor. PlugX, sin embargo, está lejos de estar muerto, alerta Sekoia.

Observado por primera vez por Trend Micro en 2008, PlugX fue identificado en ese momento durante una campaña china dirigida a usuarios vinculados al gobierno y a una empresa específica en Japón. Después de implementarse contra víctimas ubicadas en Asia hasta 2012, este malware ha mutado y ampliado sus objetivos con el tiempo. Conocido como Korplug o Sogu, PlugX es originalmente un troyano de acceso remoto (RAT) que brinda al atacante la capacidad de controlar y monitorear de forma remota una máquina infectada. En 2021, Check Point explicó que un grupo chino APT había utilizado una variante de PlugX llamada SmugX contra embajadas europeas, basándose principalmente en la técnica de contrabando HTML. Más recientemente, en marzo de 2023, Sophos encontró esta vez rastros de la existencia de una variante de PlugX creada en 2020 por los operadores detrás de la intrusión del Mustang Panda. Este gusano tiene capacidades para infectar dispositivos de almacenamiento (llaves USB, unidades flash, etc.) y, siendo capaz de eludir dispositivos de aislamiento (air gap), infecta redes que no están abiertas en Internet pero también se utiliza para construir botnets.

¿Malware que persiste durante mucho tiempo?

"La mayoría de las veces, PlugX se activa mediante un esquema de carga lateral de DLL en el que un ejecutable legítimo recupera una DLL maliciosa (o parcheada) que luego mapeará y ejecutará en la memoria el componente principal de PlugX que reside en un blob binario cifrado en el archivo. "Este componente infecta las unidades USB conectadas agregando un archivo de acceso directo de Windows con el nombre de la unidad USB infectada y una tríada de archivos DLL (ejecutable legítimo, DLL malicioso y blob binario) a la carpeta oculta del sistema. Unidad RECYCLE. El contenido legítimo de los dispositivos USB se mueve a un nuevo directorio cuyo nombre es el carácter de espacio sin separación (código ascii hexadecimal: 0xA0).

Entonces, ¿cómo deshacerse de PlugX? La cuestión no es tan sencilla porque, como explica Sekoia, PlugX oculta sus archivos almacenados en la memoria USB, y sólo cuando se ejecuta son revelados al usuario. Sin embargo, si una solución de seguridad elimina uno de los archivos asociados a PlugX en la llave USB, el usuario perderá el acceso a sus propios archivos. "Recomendamos encarecidamente que los proveedores de software de seguridad creen reglas de detección eficaces contra esta amenaza a nivel de punto final para evitar la reutilización de esta botnet en el futuro", afirma Sekoia. ¿Una palabra para el sabio?

Si quieres conocer otros artículos parecidos a El antiguo malware PlugX continúa infectando millones de PC puedes visitar la categoría Otros.

Otras noticias que te pueden interesar