La mala implementación del marco AI Ray debilita miles de servidores

hace 50 mins

Las implementaciones del marco de inteligencia artificial de Ray no están destinadas a conectarse a Internet. Si los desarrolladores hacen esto de todos modos, están haciendo que sus servidores sean vulnerables.

Los investigadores advierten que miles de servidores se han visto comprometidos en los últimos siete meses debido a la falta de autenticación predeterminada en un marco informático de código abierto llamado Ray. Se utiliza para distribuir cargas de trabajo de inteligencia artificial y aprendizaje automático. El problema es que los desarrolladores del marco cuestionan el hecho de que esta falta de autenticación sea un defecto. "Miles de empresas y servidores que operan infraestructuras de inteligencia artificial están expuestos a ataques a través de una vulnerabilidad crítica que está bajo litigio y, por lo tanto, no se puede parchear", dijeron los expertos de la compañía Oligo, especializada en seguridad de aplicaciones, en un informe publicado esta semana. "Esta falla permite a los atacantes tomar el control de la potencia informática de las empresas y filtrar datos confidenciales".

Hasta ahora, Oligo ha identificado servidores comprometidos en múltiples industrias, incluida la educación, las criptomonedas, la biofarmacia y el análisis de video. Estos servidores Ray tenían habilitado el historial de comandos, lo que significa que los piratas informáticos podían descubrir fácilmente secretos confidenciales utilizados en comandos anteriores. Ray se utiliza a menudo para ejecutar cargas de trabajo que se utilizan para entrenar, implementar y perfeccionar modelos de IA. Además, algunos de los trabajos incluyen scripts de Python y comandos bash que pueden contener las credenciales necesarias para la integración con servicios de terceros. "Un entorno ML-OPS consta de muchos servicios que se comunican entre sí, dentro del mismo clúster y entre clústeres", explican los investigadores. "Cuando se utiliza para capacitación o ajuste, normalmente tiene acceso a conjuntos de datos y modelos, en disco o en almacenamiento remoto, como un depósito S3. A menudo, estos conjuntos de datos constituyen la propiedad intelectual privada única que diferencia a una empresa de sus competidores. " agregan.

Una característica planificada con implicaciones de seguridad.

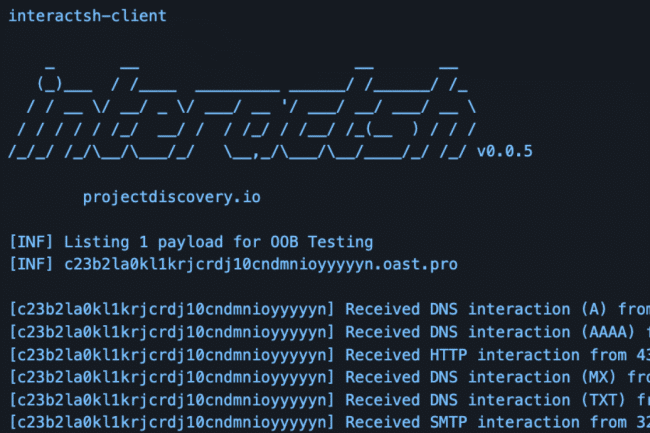

El año pasado, los investigadores de seguridad de Bishop Fox descubrieron e informaron cinco vulnerabilidades en el marco de Ray. Anyscale, la empresa que mantiene el software, decidió arreglar cuatro de ellos (CVE-2023-6019, CVE-2023-6020, CVE-2023-6021 y CVE-2023-48023) en la versión 2.8.1, pero afirmó que el quinto, al que se le asignó CVE-2023-48022, no lo era realmente y, por lo tanto, no se había solucionado. De hecho, CVE-2023-48022 se debe directamente a que el panel de Ray y la API del cliente no implementan comprobaciones de autenticación. Por lo tanto, cualquier atacante que pueda acceder a la API del cliente puede enviar nuevos trabajos, eliminar los existentes, recuperar información confidencial y, esencialmente, ejecutar comandos de forma remota.

"Debido a la naturaleza de Ray como entorno de ejecución distribuida, el límite de seguridad de Ray se encuentra fuera del clúster de Ray", dijo Anyscale en su aviso. "Es por eso que enfatizamos que debe evitar el acceso a su clúster Ray desde máquinas que no sean de confianza (por ejemplo, a través de Internet público). Es por eso que el quinto CVE (la falta de autenticación integrada en Ray) no se ha abordado y no es así. en nuestra opinión, una vulnerabilidad, ni siquiera un error". La documentación de Ray establece claramente que "Ray espera operar en un entorno de red seguro y operar con código confiable" y que es responsabilidad de los desarrolladores y proveedores de plataformas garantizar estas condiciones para una operación segura. Sin embargo, como hemos visto con otras tecnologías en el pasado que carecían de autenticación de forma predeterminada, los usuarios no siempre siguen las mejores prácticas y, tarde o temprano, las implementaciones inseguras llegarán a Internet. Anyscale es consciente de esto y trabajará para agregar un mecanismo de autenticación en versiones futuras.

Configuraciones inseguras por defecto

Hasta entonces, sin embargo, es probable que muchas empresas sigan exponiendo involuntariamente estos servidores a Internet porque, según Oligo, muchas guías de implementación y repositorios de Ray, incluidas algunas de las guías oficiales, vienen con configuraciones de implementación inseguras.

"Los expertos en IA NO son expertos en seguridad, lo que potencialmente los hace peligrosamente inconscientes de los riesgos muy reales que plantean los marcos de IA", dijeron los investigadores. “Sin autorización para la API Jobs de Ray, la API puede quedar expuesta a ataques RCE si no se siguen las mejores prácticas.

Si quieres conocer otros artículos parecidos a La mala implementación del marco AI Ray debilita miles de servidores puedes visitar la categoría Otros.

Otras noticias que te pueden interesar